尚硅谷shiro框架学习 授权

作者:whisper

链接:http://proprogrammar.com:443/article/110

声明:请尊重原作者的劳动,如需转载请注明出处

授权,也叫访问控制,即在应用中控制谁访问哪些资源(如访问页面/编辑数据/页面操作等)。在授权中需了解的几个关键对象:主体(Subject)、资源(Resource)、权限(Permission)、角色(Role)。

主体(Subject):访问应用的用户,在 Shiro 中使用 Subject 代表该用户。用户只有授权后才允许访问相应的资源。

资源(Resource):在应用中用户可以访问的 URL,比如访问 JSP 页面、查看/编辑某些数据、访问某个业务方法、打印文本等等都是资源。用户只要授权后才能访问。

权限(Permission):安全策略中的原子授权单位,通过权限我们可以表示在应用中用户有没有操作某个资源的权力。即权限表示在应用中用户能不能访问某个资源,如:访问用户列表页面查看/新增/修改/删除用户数据(即很多时候都是CRUD(增查改删)式权限控制)等。权限代表了用户有没有操作某个资源的权利,即反映在某个资源上的操作允不允许。

Shiro 支持粗粒度权限(如用户模块的所有权限)和细粒度权限(操作某个用户的权限,即实例级别的)

角色(Role):权限的集合,一般情况下会赋予用户角色而不是权限,即这样用户可以拥有一组权限,赋予权限时比较方便。典型的如:项目经理、技术总监、 CTO、开发工程师等都是角色,不同的角色拥有一组不同的权限。

授权方式

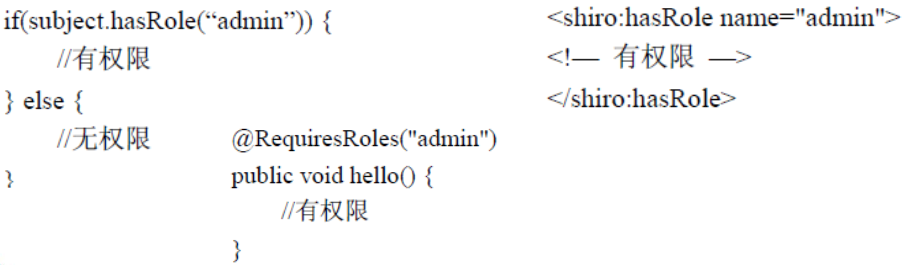

编程式:通过写if/else 授权代码块完成

注解式:通过在执行的Java方法上放置相应的注解完成,没有权限将抛出相应的异常

JSP/GSP 标签:在JSP/GSP 页面通过相应的标签完成

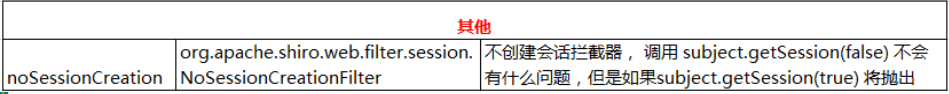

默认拦截器

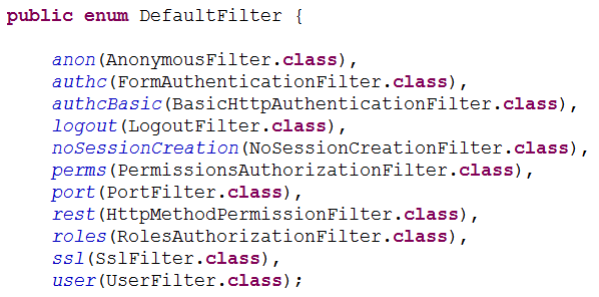

Shiro 内置了很多默认的拦截器,比如身份验证、授权等相关的。默认拦截器可以参考org.apache.shiro.web.filter.mgt.DefaultFilter中的枚举拦截器:

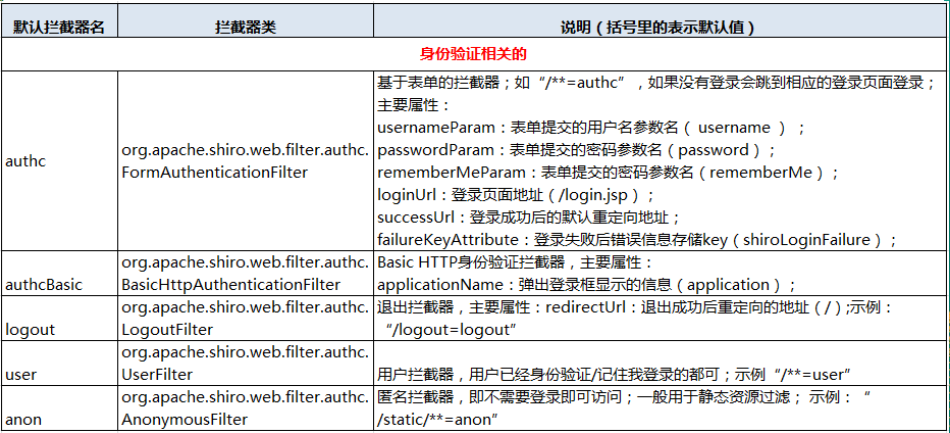

身份验证相关的

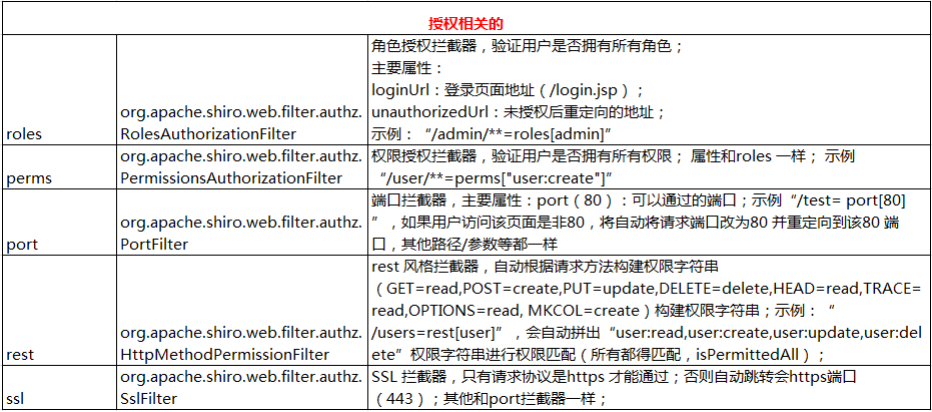

授权相关的

其他

多realm授权

对于多realm授权,只要有一个realm通过就算通过

Permissions

规则:资源标识符:操作:对象实例 ID 即对哪个资源的哪个实例可以进行什么操作. 其默认支持通配符权限字符串,: 表示资源/操作/实例的分割;, 表示操作的分割,* 表示任意资源/操作/实例。

多层次管理:

例如:user:query、 user:edit

冒号是一个特殊字符,它用来分隔权限字符串的下一部件:第一部分是权限被操作的领域(打印机),第二部分是被执行的操作。

多个值:每个部件能够保护多个值。因此,除了授予用户 user:query和 user:edit 权限外,也可以简单地授予他们一个:user:query, edit

还可以用 * 号代替所有的值,如:user:* , 也可以写:*:query,表示某个用户在所有的领域都有 query 的权限

实例级访问控制

这种情况通常会使用三个部件:域、操作、被付诸实施的实例。 如:user:edit:manager

也可以使用通配符来定义,如:user:edit:*、 user:*:*、user:*:manager

部分省略通配符:缺少的部件意味着用户可以访问所有与之匹配的值,比如:user:edit 等价于 user:edit :*、user 等价于 user:*:*

注意:通配符只能从字符串的结尾处省略部件,也就是说 user:edit 并不等价于 user:*:edit

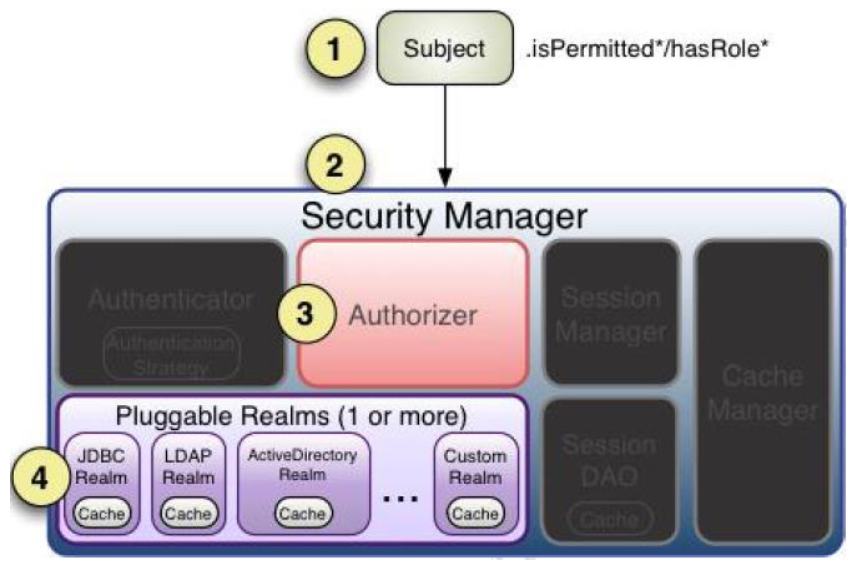

授权流程

流程如下:

1、首先调用 Subject.isPermitted*/hasRole* 接口,其会委托给SecurityManager,而 SecurityManager 接着会委托给 Authorizer;

2、 Authorizer是真正的授权者,如果调用如isPermitted(“user:view”),其首先会通过

PermissionResolver 把字符串转换成相应的 Permission 实例;

3、在进行授权之前,其会调用相应的 Realm 获取 Subject 相应的角色/权限用于匹配传入的角色/权限;

4、 Authorizer 会判断 Realm 的角色/权限是否和传入的匹配,如果有多个Realm,会委托给 ModularRealmAuthorizer 进行循环判断,如果匹配如 isPermitted*/hasRole* 会返回true,否则返回false表示授权失败。

ModularRealmAuthorizer

ModularRealmAuthorizer 进行多 Realm 匹配流程:

1、首先检查相应的 Realm 是否实现了实现了Authorizer;

2、如果实现了 Authorizer,那么接着调用其相应的isPermitted*/hasRole* 接口进行匹配;

3、如果有一个Realm匹配那么将返回 true,否则返回 false。

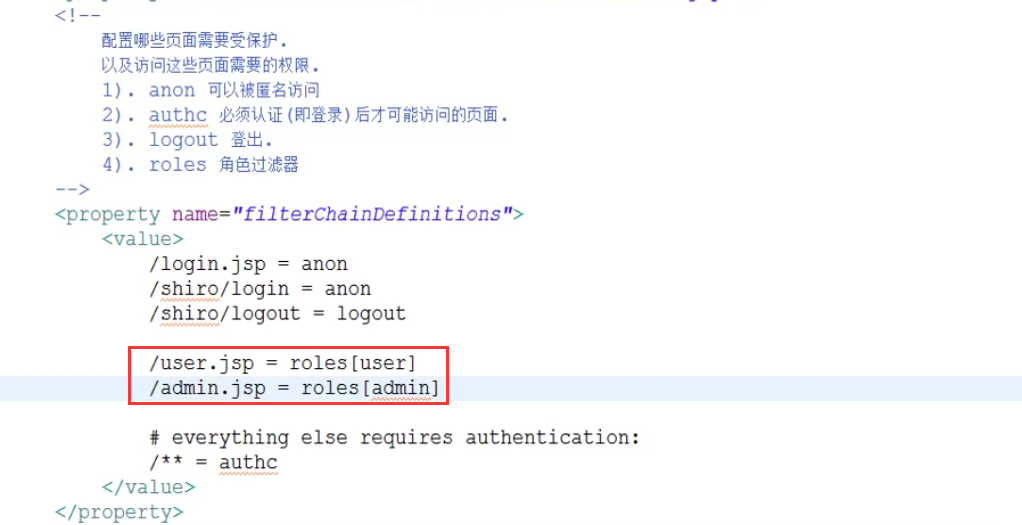

e.g.

配置两个页面只有角色user和admin才能访问

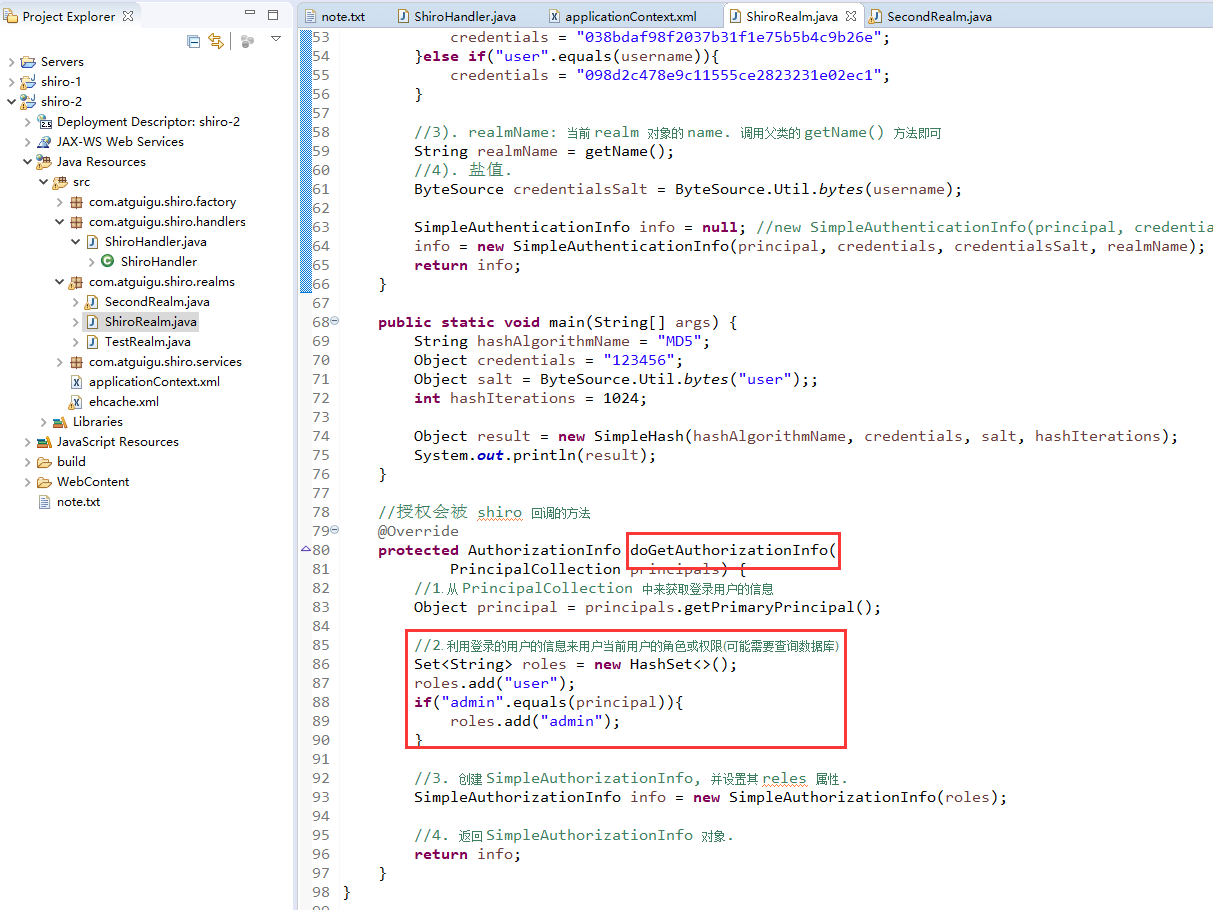

给user用户和admin用户授权

效果:

注解实现权限管理

@RequiresAuthentication:表示当前Subject已经通过login进行了身份验证;即 Subject. isAuthenticated() 返回 true

@RequiresUser:表示当前 Subject 已经身份验证或者通过记住我登录的。

@RequiresGuest:表示当前Subject没有身份验证或通过记住我登录过,即是游客身份。

@RequiresRoles(value={“admin”, “user”}, logical=Logical.AND):表示当前 Subject 需要角色 admin 和user

@RequiresPermissions (value={“user:a”, “user:b”},logical= Logical.OR):表示当前 Subject 需要权限 user:a 或user:b。

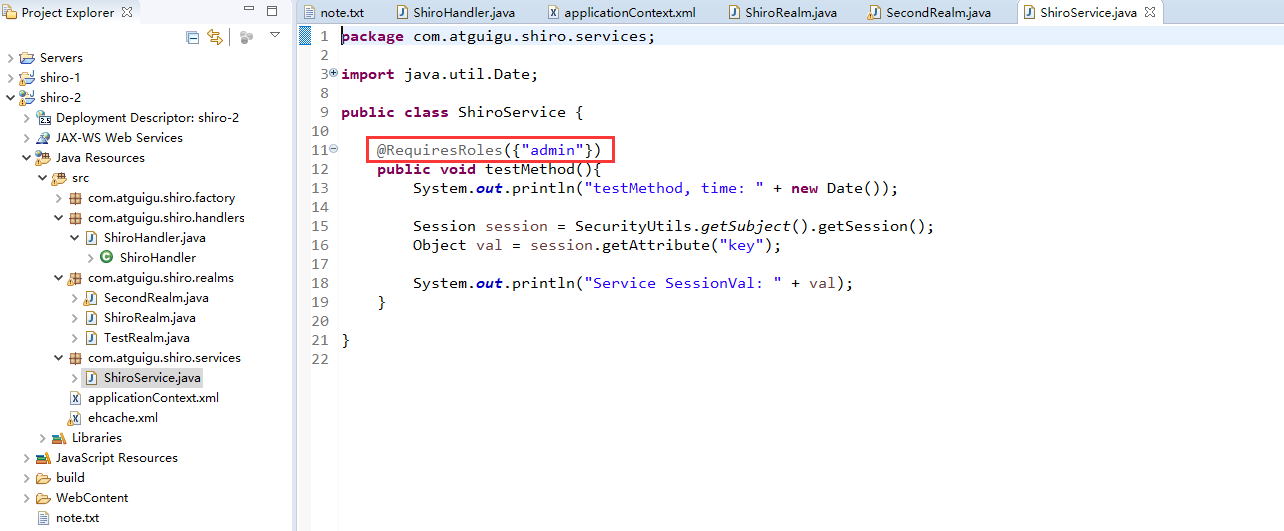

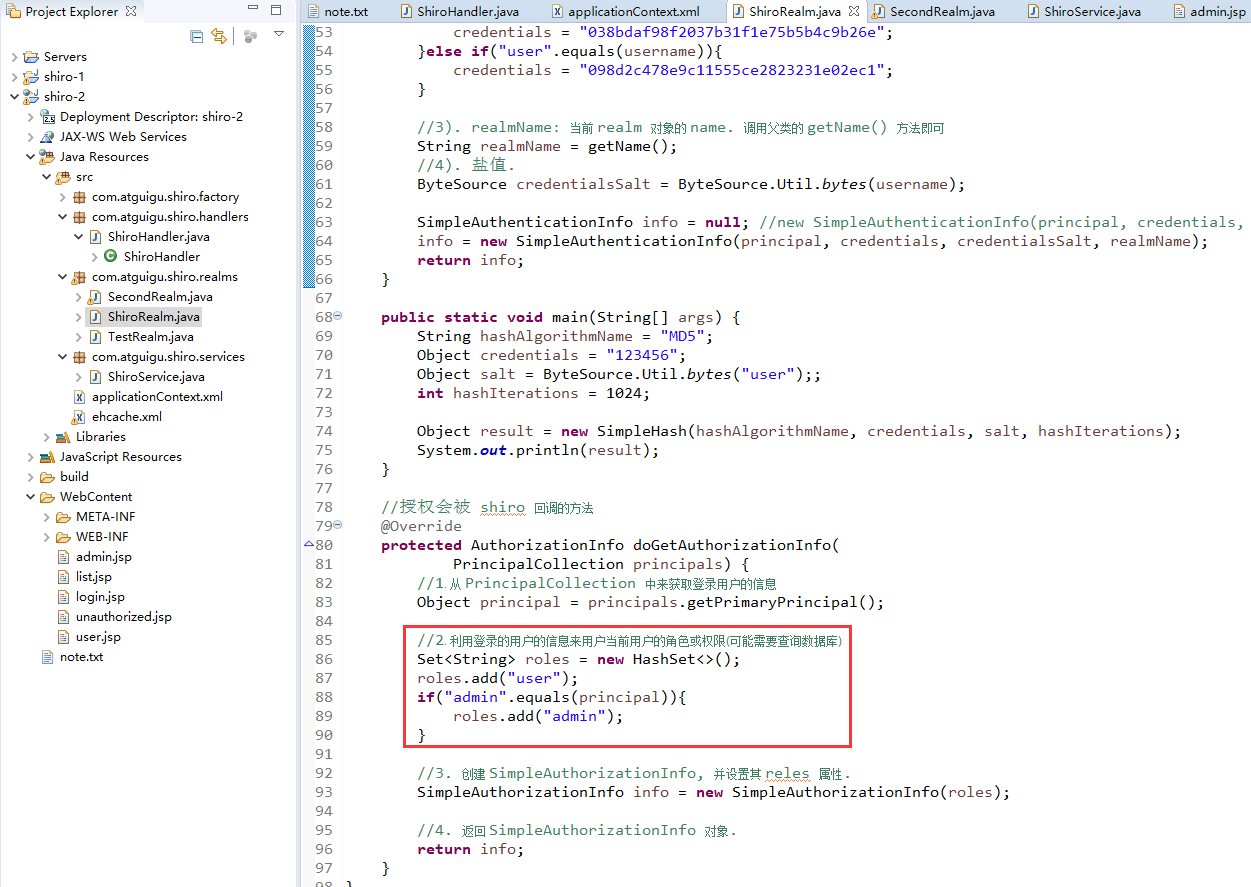

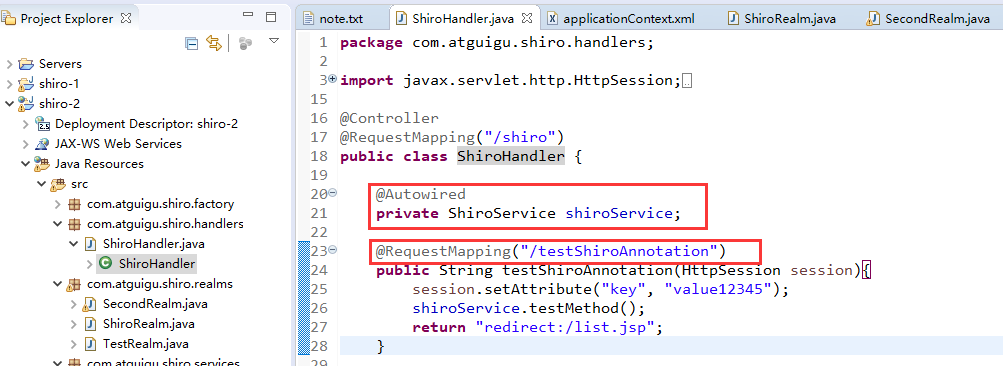

e.g. service层权限管理

service代码

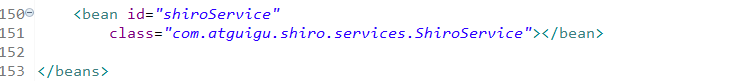

配置

为用户增加角色

controller层

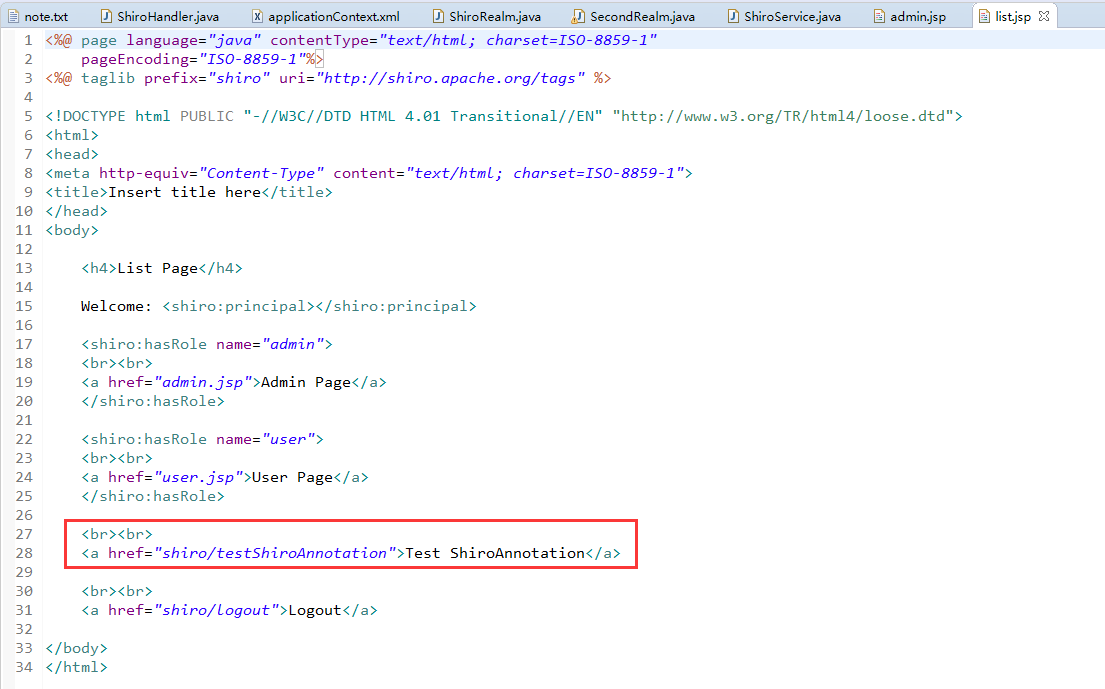

jsp页面

效果

亲爱的读者:有时间可以点赞评论一下

作者其它文章

- 数字图像处理

- 剑指offer2

- 工作学习

- 这些算法有自己的方法

- 插件

- 软件使用

- 数学

- mybatis

- 计算机网络

- 正则表达式专栏

- 问题记录

- Thymeleaf

- zuul

- hystrix

- 正则表达式

- feign

- 编程相关技术

- ribbon

- 微服务

- eureka

- 分布式

- 模板

- angularjs

- javascript

- html

- c++ grammar

- c grammar

- python grammar

- java grammar

- 软件工程

- 数据库系统概论

- 转载

- 小知识

- 考研

- webservice

- 网络

- struts2

- springmvc

- springboot

- redis

- mongodb

- hibernate

- 计算机组成原理

- 当代世界经济与政治

- leetcode

- 思想道德修养与法律基础

- 毛泽东思想和中国特色社会主义理论体系概论

- 作乐

- 生活点滴

- 娱乐

- 中国近现代史纲要

- 操作系统

- sunny day, singing day

- 设计模式与算法

- 框架

- 概率论与数理统计

- 线性代数

- JAVA

- 前端

- 数据库

- 马克思主义基本原理概论

- 软考

- 生活,生,活

- 晴雨

- CSS

- LINUX

- java web整合开发王者归来

- 英语

- 高等数学

- 数据结构

全部评论